Y los programas de espionaje de la NSA (Agencia de Seguridad Nacional de Estados Unidos) en instalaciones extranjeras no se detienen. Kaspersky Lab, la firma de seguridad famosa por sus antivirus y cuya sede principal se encuentra en Moscú, ha informado a Reuters de lo que recientemente se ha encontrado: Programas espía en discos duros comunes y corrientes vendidos por Western Digital, Seagate, Toshiba, Samsung, IBM y otras compañías reconocidas -varias norteamericanas y el resto con importantes relaciones comerciales con USA- a países como China, Irán y Rusia.

Asegura la gente de Kaspersky Lab y confirman algunos exempleados de la NSA que se trata de un sofisticado software malicioso, casi tanto como Stuxnet, el otro «gusano» que en épocas recientes llenó los titulares de todo el mundo por ser tan poderoso como para infiltrarse en las instalaciones nucleares de Irán. Pues bien, el nuevo software trabajaría directamente dentro de los discos duros, específicamente dentro de su firmware, lo que le permitiría ejecutarse tan pronto un PC es encendido.

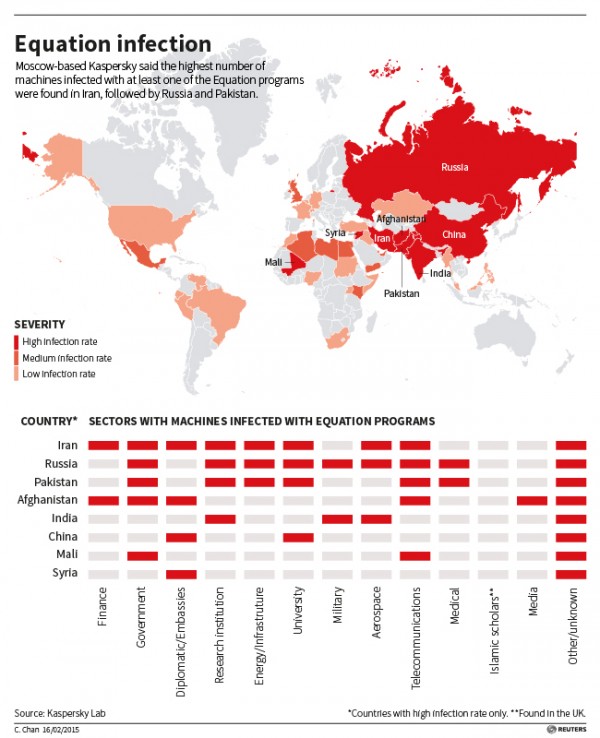

Y esto también da fe de la posible complicidad de las compañías antes mencionadas pues no cualquiera puede acceder a dicho firmware sin el debido permiso y las guías técnicas de quienes lo crearon originalmente. Claro, el hecho de que países como Rusia y China prescindan cada vez más de las tecnologías y productos informáticos de USA, cobra mayor sentido con revelaciones como las que realiza Kaspersky quien informa igualmente que ya ha dado aviso a algunas de las potenciales víctimas de estos ataques «focalizados»: Instalaciones militares, embajadas, centros de telecomunicaciones, Universidades, sitios de finanzas y otras entidades de países mundialmente reconocidos por andar en la mira de los Estados Unidos.

La selección de países e instalaciones se enmarca en lo que Kaspersky titula como The Equation -por la complejidad tras bastidores de tal desarrollo- y sus datos se recopilan en una breve infografía donde Reuters y Kaspersky explican el alcance de los ataques que ya envuelven a una treintena de naciones.

Más información: Reuters

El anzuelo vuelve a ser un enlace a un vídeo, un falso vídeo cuyo link, siendo distribuido por Facebook, está afectando a miles de usuarios de Chrome, según comentan

El anzuelo vuelve a ser un enlace a un vídeo, un falso vídeo cuyo link, siendo distribuido por Facebook, está afectando a miles de usuarios de Chrome, según comentan