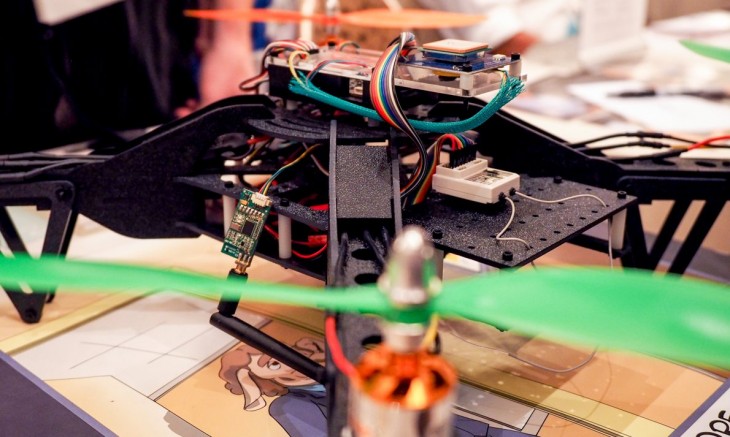

Con una raspberry Pi ejecutando Kali Linux, distribución que fue diseñada principalmente para la auditoría y seguridad informática, es posible crear un dron que robe datos informáticos de cualquier lugar.

El secreto está precisamente en el linux que lleva instalado, ya que incluye más 600 programas especializados en escanear puertos, obtener passwords y realizar pruebas de seguridad en redes inalámbricas. El dron en cuestión se encargaría de sobrevolar el despacho e ir capturando todo lo que encuentra en los dispositivos que allí estén instalados.

Con el nombre Aerial Assault, ha sido creado por investigadores que apuestan por la tecnología opensource, permitiendo así que se adapte a las necesidades de los clientes que lo adquieran (generalmente profesionales de seguridad que buscan agujeros para poder taparlos posteriormente). Aún así, si cae en malas manos, podría volar por el exterior de un edificio capturando datos de todas las oficinas que allí se encuentran.

Comentan en edgadget que tiene un precio de 2.500 dólares, y lo pondrán a la venta en wallofsheep.com durante los próximos días.

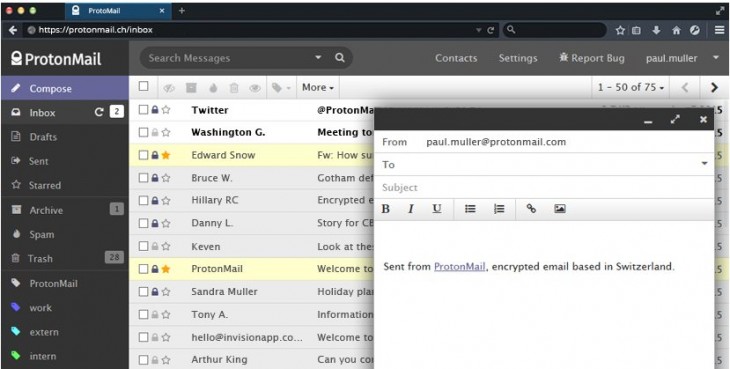

Como veis en la imagen, su aspecto llama bastante la atención, aunque seguramente la versión final, la que se venderá, tendrá un acabado más discreto para que haga bien su trabajo de espía. ¿La solución?, ser proactivos y asegurarse de que las comunicaciones en nuestra empresa están perfectamente cifradas y con un buen protocolo de seguridad.