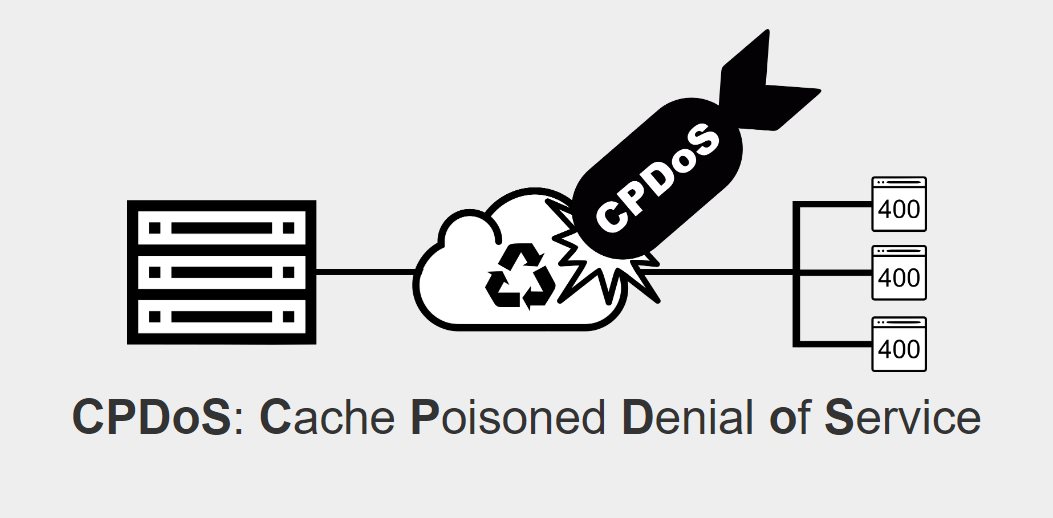

Desde la Universidad Técnica de Colonia han revelado un nuevo tipo de ataque web que puede afectar a las redes de entrega de contenido (CDN), ya que podría hacer que mostraran a los visitantes la página de error de nuestro sitio web en lugar del contenido deseado.

Un servicio de CDN nos permite mostrar contenido de nuestro sitio web desde varios servidores de todo el mundo. El CDN accede a nuestro servidor, obtiene el contenido de cada página y lo replica entre sus servidores, para que cuando alguien del otro lado del mundo acceda a nuestra página pueda hacerlo más fácilmente accediendo al servidor CDN que tenga más cercano geográficamente hablando. Es decir, los servidores web almacenan el sitio web original y su contenido, mientras que los CDN almacenan una copia en caché del sitio web que solo se actualiza en ciertos intervalos de tiempo. Continúa leyendo «CPDoS – Nuevo tipo de ataque web que afecta a las redes CDN»