Los propietarios de televisores inteligentes LG deben estar alerta ante las recientes vulnerabilidades descubiertas en su software webOS. Estas vulnerabilidades podrían permitir a los piratas informáticos controlar de forma remota los televisores afectados. En este artículo, profundizaremos en los detalles de estas vulnerabilidades, cómo afectan a los usuarios y los pasos necesarios para proteger tu dispositivo.

Etiqueta: vulnerabilidades

LogoFAIL, qué es y a quién puede afectar

Ha llegado LogoFAIL, un ataque de firmware recientemente descubierto que tiene el potencial de afectar a casi todos los dispositivos que operan con sistemas Windows y Linux. Esta noticia es alarmante, no solo por la magnitud del ataque, sino por la forma en que se ejecuta y las implicaciones que tiene para la seguridad de nuestros dispositivos.

La peculiaridad de LogoFAIL radica en su método de ejecución. Se activa durante el proceso de arranque del dispositivo, específicamente cuando aparece el logo de inicio. Este momento es crítico porque el sistema aún no ha activado todas sus defensas, lo que permite a LogoFAIL sortear fácilmente las barreras de seguridad. Imaginen un ladrón que se cuela en una casa antes de que se activen las alarmas; así es como opera este ataque.

GitHub ahora tiene un nuevo sistema para reportar vulnerabilidades de seguridad

GitHub, la plataforma de alojamiento de repositorios de código fuente y desarrollo colaborativo de software, ha anunciado una nueva funcionalidad para habilitar informes privados de vulnerabilidad a escala en todas las organizaciones que utilizan su plataforma.

Los investigadores de seguridad pueden utilizar este canal dedicado para informar de forma privada sobre cualquier problema de seguridad en un proyecto de código abierto, sin compartir accidentalmente detalles de la vulnerabilidad con el público en general.

Continúa leyendo «GitHub ahora tiene un nuevo sistema para reportar vulnerabilidades de seguridad»

La creciente amenaza del hackeo a ChatGPT

La inteligencia artificial (IA) ha ido adquiriendo cada vez más protagonismo en el mundo digital, y con ello también han surgido nuevos riesgos. Uno de los ejemplos más recientes es el caso del hackeo a ChatGPT, un asistente virtual desarrollado por OpenAI. En el artículo «The Hacking of ChatGPT Is Just Getting Started«, se expone cómo este tipo de ataques podrían estar en sus primeras etapas, poniendo en evidencia la necesidad de reforzar la ciberseguridad en torno a estos sistemas. Continúa leyendo «La creciente amenaza del hackeo a ChatGPT»

¿Está Internet en peligro? Veamos los riesgos de forma objetiva

La inteligencia artificial (IA) está creciendo a pasos agigantados y está siendo implementada en productos tecnológicos a gran escala. Sin embargo, a medida que se utilizan más y más, surgen riesgos de seguridad cada vez mayores. Continúa leyendo «¿Está Internet en peligro? Veamos los riesgos de forma objetiva»

TikTok corrigió vulnerabilidad que hubiera permitido robar el control de las cuentas

La popular aplicación de vídeos cortos TikTok ha estado expuesta a una serie de vulnerabilidades, según investigaciones llevadas a cabo por la firma de seguridad israelí Check Point. Por suerte, no hay indicios de que hayan sido explotadas por ningún atacante.

En la actualidad, todas estas vulnerabilidades han sido corregidas, según los responsables de la aplicación. El problema es que es una aplicación popular entre los usuarios más jóvenes en todo el mundo, por lo que quizás no puedan ser conscientes de los problemas de seguridad en el uso de aplicaciones móviles y no tengan una cultura suficiente que les lleve a actualizar la aplicación a las últimas versiones disponibles, donde además de corregir los problemas, se realizan otras mejoras.

Continúa leyendo «TikTok corrigió vulnerabilidad que hubiera permitido robar el control de las cuentas»

Una investigación ve vulnerabilidades en las formas en la que las telecos implementan el estándar RCS

Google tenía razón al manifestar sus preocupaciones en la manera en la que los operadores de telecomunicaciones estaban implementando la tecnología RCS, la sustituta a la tecnología de mensajes de textos cortos SMS, observando que cada operador la implementa de una manera diferente, y que debido a ello, ahora una nueva investigación llevada a cabo por la firma de ciberseguridad Security Research Labs (SRLabs) señala que esta situación está ofreciendo una serie de vulnerabilidades.

SRLabs señala que la tecnología RCS no es vulnerable en sí, sino algunas de las implementaciones que se están llevando a cabo por parte de operadoras de telecomunicaciones, dado que parte del mismo aún no está definido, posibilitando diferentes tipos de ataques, que van desde la interceptación de llamadas hasta la falsificación de los números de teléfonos, pasando también por las posibles filtraciones de las ubicaciones de los propios usuarios.

Continúa leyendo «Una investigación ve vulnerabilidades en las formas en la que las telecos implementan el estándar RCS»

WhatsApp sigue contando con vulnerabilidades que permiten modificar las conversaciones

La red de mensajería WhatsApp es la plataforma de comunicaciones más usada a nivel mundial, contando actualmente con más de 1.500 millones de usuarios activos. Teniendo esto presente, no es de extrañar que la plataforma de mensajería, propiedad de Facebook, llame poderosamente la atención a todos aquellos que quieran causar perjuicios a diferentes colectivos de usuarios.

En este sentido, la firma de seguridad israelí Checkpoint Research, puso en evidencia la seguridad de la plataforma en una conferencia celebrada ayer en la ciudad de Las Vegas, en los Estados Unidos.

Continúa leyendo «WhatsApp sigue contando con vulnerabilidades que permiten modificar las conversaciones»

Microsoft lanza Project Springfield, herramienta en la nube para la búsqueda de vulnerabilidades

Microsoft ha presentado el lanzamiento de la vista previa de Project Springfield dentro de la conferencia Microsoft Ignite que está celebrando en Atlanta. Se trata de una herramienta de seguridad basada en la nube enfocada en la búsqueda de posibles vulnerabilidades en el código de cualquier software.

Para ello utiliza la técnica denominada prueba de la pelusa, donde el sistema, que está basado en la tecnología de inteligencia artificial, lanza entradas de datos de forma aleatoria e inesperada, de manera que si estas acciones «imprevistas» generan problemas en el software, entonces significa que existen vulnerabilidades de seguridad.

Continúa leyendo «Microsoft lanza Project Springfield, herramienta en la nube para la búsqueda de vulnerabilidades»

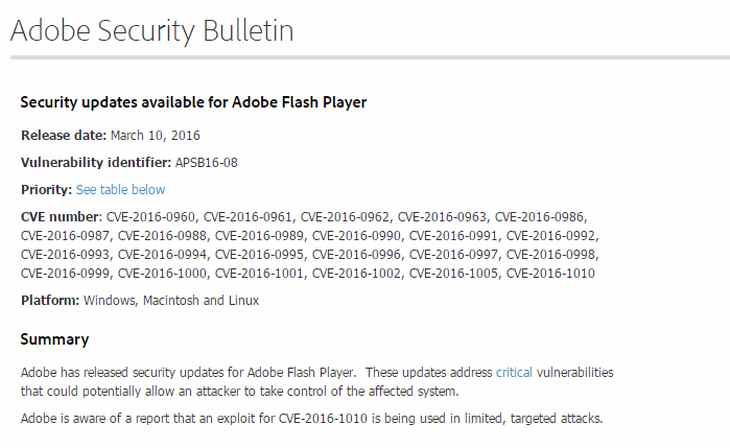

Adobe lanza importante parche de seguridad para Flash

Ya sabemos que al formato Flash le queda poco tiempo hasta su extinción total. Aún así, a día de hoy seguirá habiendo usuarios que lo sigan usando, usuarios a los que se dirige Adobe para que actualice de inmediato al nuevo parche de seguridad que lanzó la compañía anoche para corregir un total de 23 errores, siendo muchas de ellas consideradas como críticas, lo que posibilita que los atacantes puedan ejecutar código malicioso y tomar el control de las máquinas afectadas.

De hecho, una de las vulnerabilidades ya se está empleando para realizar ataques limitados y dirigidos. En riesgo está disponible no sólo en el propio reproductor Flash sino también en otras aplicaciones de Adobe disponibles en equipos Windows, Linux, Mac y Chrome OS así como en dispositivos Android e iOS, según el boletín de seguridad de la compañía.

Continúa leyendo «Adobe lanza importante parche de seguridad para Flash»