Mozilla ha tomado cartas en el asunto con nuevas medidas de seguridad para reducir todo lo posible las probabilidades de que Bugzilla vuelva a recibir nuevos ataques. Bugzilla es una herramienta de seguimiento y análisis de errores bajo código abierto que usa tanto Mozilla como otras organizaciones tecnológicas. En este sentido, desde Mozilla se indica que la información en Bugzilla es pública, aunque se restringe el acceso a la información confidencial, teniendo acceso al mismo un pequeño grupo de usuarios con privilegios para ello.

Mozilla ha visto como Bugzilla ha obtenido un acceso no autorizado, accediendo a información de seguridad confidencial, existiendo la posibilidad de que se use esa información para realizar ataques a los usuarios de Firefox explotando una vulnerabilidad. En este aspecto, desde Mozilla se ha llevado a cabo una actualización de Firefox el pasado 27 de agosto cerrando todas aquellas vulnerabilidades que el atacante ha podido tener conocimiento. También ha cerrado la cuenta de usuario que ha usado el atacante poco después de tener conocimiento de que la misma ha sido comprometida.

Ya con estas medidas llevadas a cabo, Mozilla se dirige a Bugzilla actualizando sus prácticas de seguridad para reducir riesgos futuros, instando a todos los usuarios a cambiar las contraseñas y usar la autenticación en dos pasos. Además se reducirá más los usuarios que tienen privilegios de acceso a la información confidencial, y además, limitará la cantidad de información que se pueda obtener.

Queda claro que nadie queda a salvo de recibir ataques, pero tomar medidas rápidamente es un valor a tener en cuenta, como bien saben desde Mozilla.

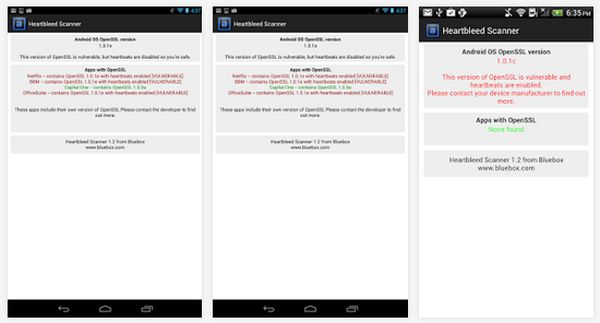

Era cuestión de tiempo que apareciese la primera vulnerabilidad después de que Windows XP haya dejado de recibir soporte oficial.

Era cuestión de tiempo que apareciese la primera vulnerabilidad después de que Windows XP haya dejado de recibir soporte oficial.

¿Realmente la aplicación móvil de Facebook para iOS y Android tenía un agujero de seguridad o más bien son los terminales con jailbreak o rooteados quienes hacen vulnerables los sistemas? Veréis, ya que este es un caso donde las cosas pueden ser de una manera o de otra según el prisma con el que se mire, y viene en relación a lo que podría ser un agujero de seguridad en la aplicación móvil de Facebook para iOS y Android.

¿Realmente la aplicación móvil de Facebook para iOS y Android tenía un agujero de seguridad o más bien son los terminales con jailbreak o rooteados quienes hacen vulnerables los sistemas? Veréis, ya que este es un caso donde las cosas pueden ser de una manera o de otra según el prisma con el que se mire, y viene en relación a lo que podría ser un agujero de seguridad en la aplicación móvil de Facebook para iOS y Android.