Cuando uno piensa en Tor piensa en anonimato, en una forma de comunicar sin posibilidad de ser rastreado. Esa característica de la red Tor ha hecho que sea también un lugar ideal para el comercio de artículos y trabajos polémicos (desde drogas y armas a contratación de servicios de todo tipo), aunque en los últimos días los pilares del anonimato Tor se están destrozando con noticias como la que han publicado en thestack.com.

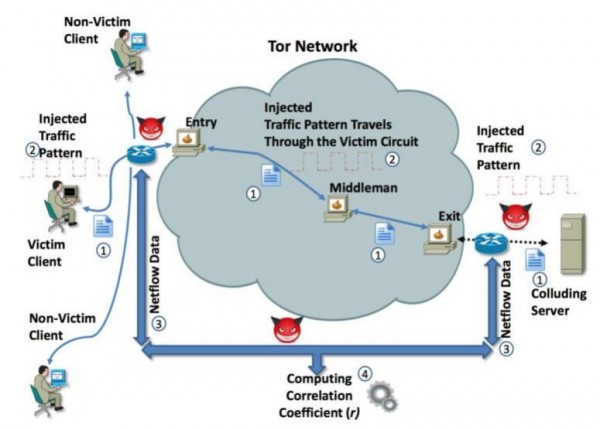

Una investigación realizada entre 2008 y 2014 indica que más del 81% de los clientes de Tor puede ser rastreados, desenmascarados, ya que su IP puede ser averiguada sin muchos problemas gracias al análisis de software en roteadores de diversas marcas.

El profesor Sambuddho Chakravarty, en India, es uno de los responsables por este «descubrimiento», con varios artículos publicados durante los últimos años en los que se confirman las sospechas: Tor no es tan anónimo como quieren hacer pensar.

La técnica utilizada, detallada tanto en el artículo de thestack.com como en sus publicaciones, muestra que no se trata de un método pasivo que permita obtener datos de cualquier usuario, se trata de una técnica de ataque que puede usarse para descubrir actividades «sospechosas» dentro de Tor. En reddit lo comparan al hecho de sospechar de un ladrón y confirmarlo con la identificación de sus huellas digitales, por lo que no hay que temer si no se realizan actividades que puedan considerarse un delito.

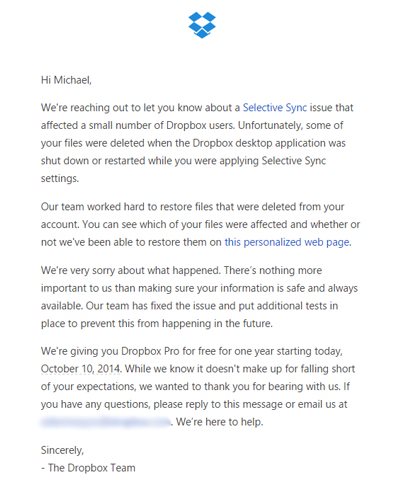

Malas noticias para Dropbox han empezado a divulgarse por la web.

Malas noticias para Dropbox han empezado a divulgarse por la web.

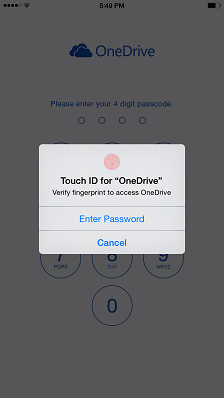

La aplicación de OneDrive, el servicio de almacenamiento en la nube de Microsoft, ha recibido una actualización en su versión para iOS. Sus novedades están enfocadas a los iPhone y iPad con iOS 8, particularmente, el

La aplicación de OneDrive, el servicio de almacenamiento en la nube de Microsoft, ha recibido una actualización en su versión para iOS. Sus novedades están enfocadas a los iPhone y iPad con iOS 8, particularmente, el