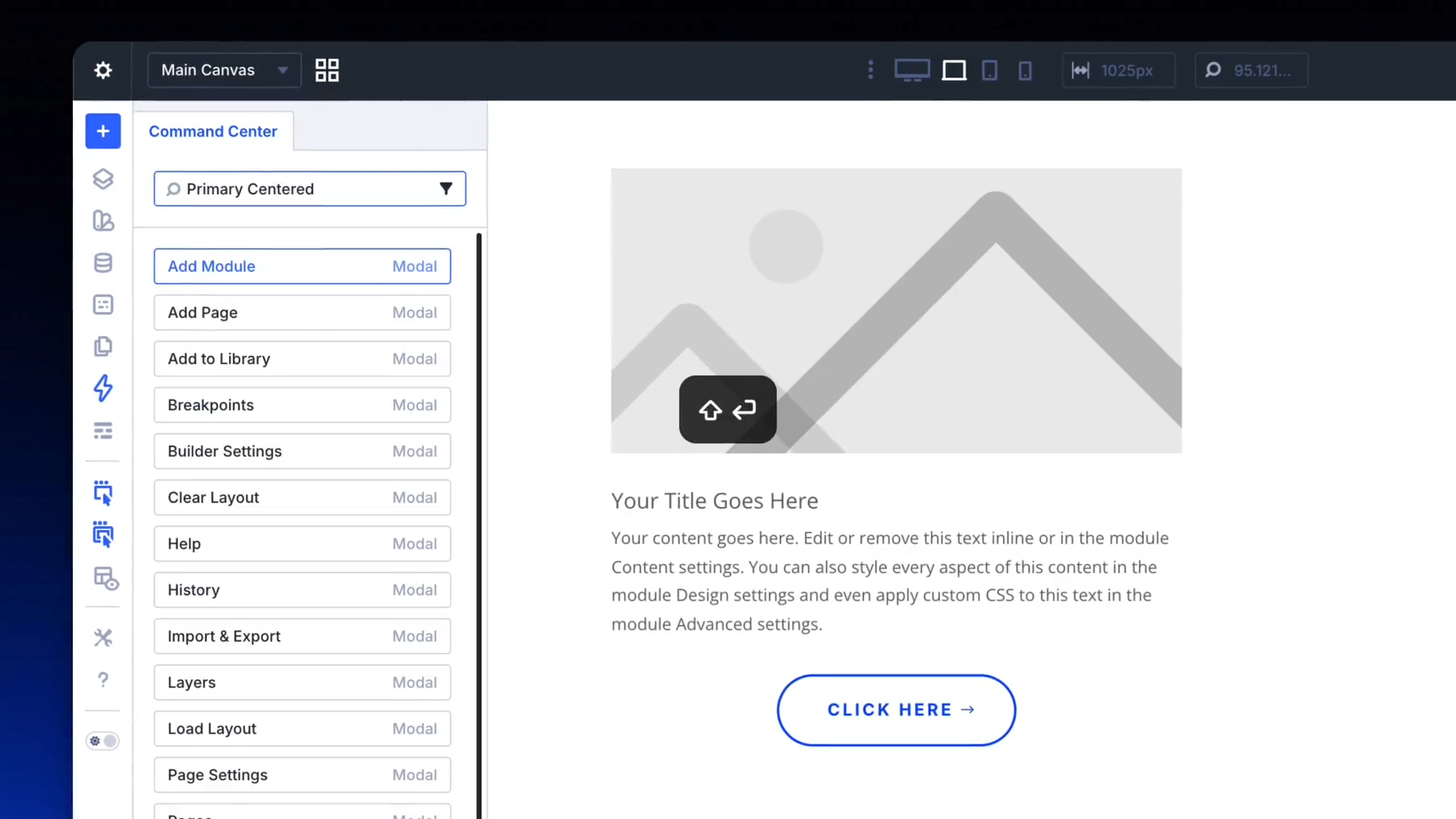

Microsoft ha reconocido un error en Microsoft 365 Copilot Chat, su asistente de trabajo basado en IA generativa, que provocó que algunos usuarios empresariales vieran cómo el sistema era capaz de acceder y resumir contenido de correos almacenados en Outlook dentro de Borradores y Elementos enviados, incluso cuando esos mensajes estaban marcados con etiqueta de confidencial. La información se “asomaba” en la experiencia de Copilot, especialmente en la pestaña de trabajo, como si el asistente hubiese abierto un cajón que tenía una pegatina de “no tocar” y, sin embargo, hubiera podido describir lo que había dentro.

Según explicó la compañía a la BBC, sus controles de acceso y políticas de protección de datos seguían vigentes, pero el comportamiento no encajaba con el diseño esperado de Copilot, que pretende excluir contenido protegido de su acceso. Microsoft afirma que desplegó una actualización de configuración a nivel global para clientes empresariales con el fin de corregirlo y subraya que “no dio acceso a nadie a información para la que no estuviera ya autorizado”. Continúa leyendo «El fallo de Microsoft 365 Copilot Chat que dejó asomar correos “confidenciales” y lo que enseña sobre la IA en la oficina»