Al hablar de seguridad, puntualmente sobre el robo de contraseñas, usualmente se asocia este peligro a la aplicación de metodologías sofisticadas de vulneración. Sin embargo, no necesariamente es ese el camino a seguir por los atacantes.

Un análisis enfocado en los denominados “ataques de canal lateral”, que se valen del uso de señales indirectas y menos comunes, explora qué tan factible es el robo de una contraseña al tomar una fotografía sobre un teclado utilizando una cámara térmica.

Cámaras térmicas utilizadas como herramienta de robo de contraseñas

Ante la interrogante de si es posible realizar un robo de claves mediante este método, la respuesta corta es que sí, es factible. No obstante, hay algunos detalles a considerar que reducen sus probabilidades de éxito, según señala la firma de seguridad Kaspersky en uno de sus recientes estudios.

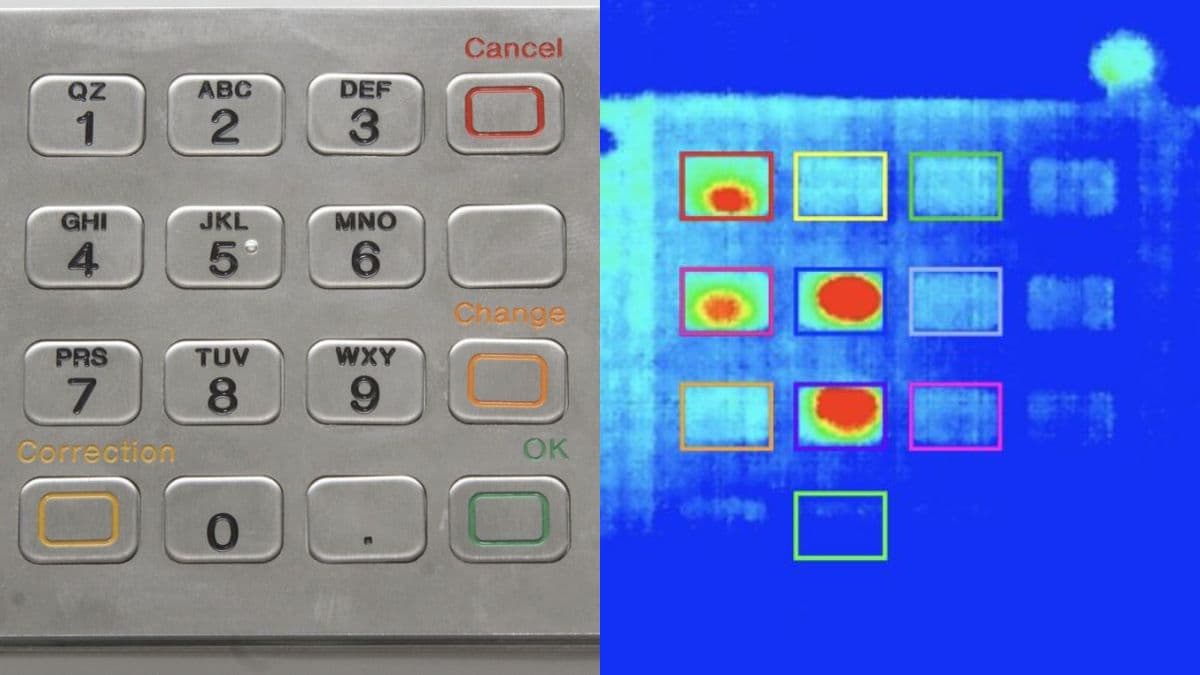

Poniéndonos en el caso del uso de un cajero automático, ilustrado en las imágenes adjuntas a esta nota, compartidas en el citado informe, la acción del atacante debe ser rápida.

Tras usar la máquina, haciendo uso de una cámara térmica, es posible identificar cuáles fueron las teclas pulsadas. Si el atacante toma la fotografía dentro de los 30 segundos posteriores a su uso, existe un 50% de posibilidades de adivinar la clave numérica. Pasado ese lapso, las posibilidades se reducen considerablemente.

Cabe destacar que la imagen térmica adjunta, en la que claramente se aprecia qué teclas fueron pulsadas, fue tomada inmediatamente tras el uso del teclado. El tiempo máximo de espera para obtener una imagen útil para el atacante es de 90 segundos, con probabilidades de éxito sumamente reducidas, casi nulas.

Tomando como referencia 54 estudios realizados previamente sobre esta metodología, que lleva siendo materia de análisis por más de 15 años por especialistas en ciberseguridad, en aproximadamente la mitad de los casos observados se logró identificar los botones pulsados, pero no la secuencia numérica correcta. De hecho, el código PIN correcto fue recuperado sólo en un 10% de los casos.

Si se prueban combinaciones con todos los dígitos disponibles, pueden generarse hasta 10 mil posibles secuencias numéricas. En cambio, si se conocen los 4 dígitos de la clave, la cantidad posible de combinaciones se reduce a 24. Aún así, para los atacantes esta reducción de posibilidades no es una gran garantía, porque por lo general, los bancos bloquean las tarjetas al tercer intento fallido.

Con los móviles protegidos con una clave numérica la situación es similar, pero con los patrones de desbloqueo una potencial invasión es más probable, considerando además que se puede tomar como guía las marcas que dejan los dedos en la pantalla.

En el caso del teclado de un ordenador, la posibilidad de que una contraseña sea adivinada es mayor. Respetando el lapso de tiempo requerido para que una fotografía térmica sea útil para un atacante, sus probabilidades de éxito se incrementan si se aplican herramientas automatizadas que se encarguen de realizar comparaciones entre los caracteres posibles con registros de bases de datos de contraseñas comunes. Frente a esto, resulta indispensable utilizar contraseñas seguras, que reduzcan la probabilidad de éxito de estos ataques.

Las primeras cámaras térmicas disponibles comercialmente se podían obtener por miles de euros. Ahora, dependiendo de sus cualidades técnicas, se pueden adquirir por apenas cientos, condición que, a pesar de la complejidad de los ataques en que pueden emplearse, de todas formas incrementan la probabilidad de ejecutarlos.

Este análisis se inserta en medio de un activo debate en torno al uso de contraseñas, que ha congregado a diversos actores del sector tecnológico en busca de una alternativa más segura, que sea resistente no sólo a este tipo de ataques, sino que también al phishing y otros casos más comunes.