Presuntamente desde 2021, atacantes han estado aprovechando una puerta trasera que permite introducir malware en servidores de Microsoft Exchange.

Un reporte de seguridad reciente señala que esta vulnerabilidad afectó a organizaciones gubernamentales, ONGs y entidades militares principalmente de Europa, Medio Oriente, Asia y África.

Servidores de Microsoft Exchange sufren vulnerabilidad por puerta trasera

A modo de contexto, cabe señalar que, principalmente en entornos empresariales, Microsoft Exchange es una solución utilizada en servidores con Windows para mantener una plataforma propia de correos electrónicos y calendarios.

De igual forma, cabe recordar que en el caso de los servidores, se denomina puerta trasera a las vías de acceso alternativas, que por errores de programación o voluntad de quienes lo mantienen, permiten tomar control sobre el mismo.

Según señaló un reporte de Kaspersky, un malware denominado SessionManager por los investigadores de seguridad de aquella compañía, ha estado siendo utilizado sin ser detectado desde al menos marzo de 2021 en servidores web Internet Information Services (IIS) de Microsoft.

De acuerdo con el citado reporte, las capacidades de SessionManager incluyen, entre otras características, la posibilidad de soltar y administrar archivos arbitrarios en servidores de Microsoft Exchange comprometidos, la ejecución remota de comandos en dispositivos con puerta trasera, conectarse a puntos finales dentro de la red local de la víctima y manipular el tráfico de la red.

«La puerta trasera SessionManager permite a los actores de amenazas mantener un acceso persistente, resistente a las actualizaciones y bastante sigiloso a la infraestructura de TI de una organización objetivo», señaló Kaspersky a través de un comunicado de prensa.

«Una vez que ingresan al sistema de la víctima, los ciberdelincuentes detrás de la puerta trasera pueden obtener acceso a los correos electrónicos de la empresa, actualizar el acceso malicioso instalando otros tipos de malware o administrar clandestinamente servidores comprometidos, que pueden aprovecharse como infraestructura maliciosa», explican desde la compañía de seguridad informática.

El informe señala que quien opera SessionManager muestra un enfatizado interés por las ONGs y entidades gubernamentales, pero sin limitarse únicamente a ellas. Entre otros blancos, también figuran organizaciones médicas, compañías petroleras, empresas de transporte, entre otras.

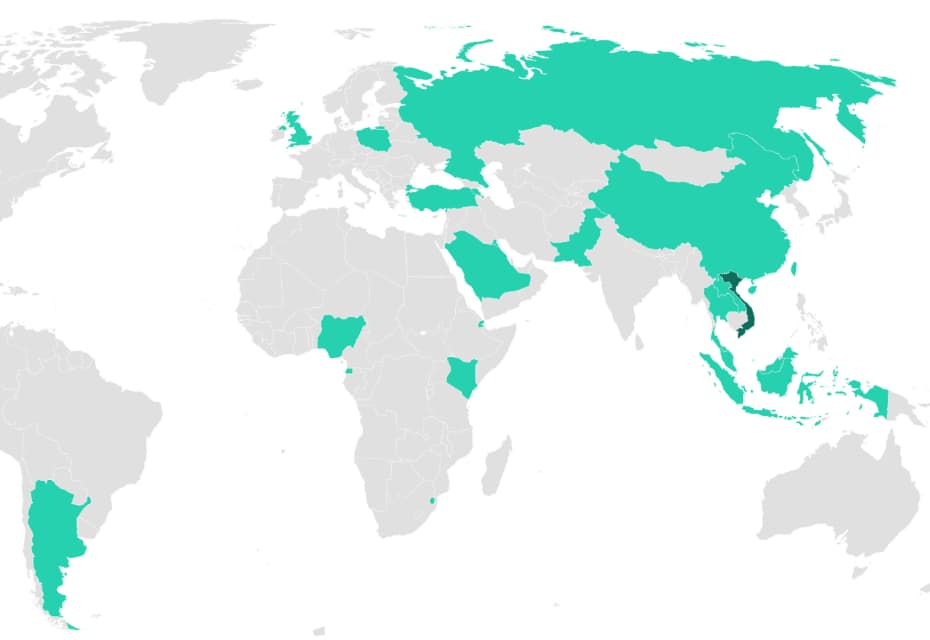

Regiones afectadas por SessionManager. Fuente:Kaspersky

En suma, el estudio realizado por Kaspersky indica que fueron 34 servidores de 24 organizaciones de Europa, Oriente Medio, Asia Meridional y África las comprometidas por SessionManager. España y gran parte de Latinoamérica, a excepción de Argentina, no figuran entre los países afectados.

La extensión de la investigación en torno a esta vulnerabilidad —que no es la primera de esta gravedad que afecta a Exchange en el último tiempo— puede ser extensa. Pierre Delcher, investigador sénior de seguridad del equipo de análisis e investigación global de Kaspersky, señaló que “al enfrentarse a una explotación masiva y sin precedentes de vulnerabilidades del lado del servidor, la mayoría de los actores de ciberseguridad estaban ocupados investigando y respondiendo a los primeros delitos identificados. Como resultado, todavía es posible descubrir actividades maliciosas relacionadas meses o años más tarde, y probablemente así será durante mucho tiempo”.

Frente a este nivel de exposición, la principal recomendación es la verificación constante de los aspectos críticos de la seguridad de un servidor. “En el caso de los servidores de Exchange, no podemos enfatizarlo lo suficiente: las vulnerabilidades del año pasado los han convertido en objetivos perfectos, independientemente de la intención maliciosa, por lo que deben ser auditados y monitoreados cuidadosamente en busca de implantes ocultos, si aún no lo han hecho”, sugirió el investigador.