Una vulnerabilidad de seguridad fue detectada en los plugins Ultimate Addons, en sus ediciones para los editores visuales Elementor y Beaver Builder. Estos complementos son de pago y otorgan herramientas pensadas en facilitar las tareas de diseño de un sitio web.

Los editores visuales para WordPress son una herramienta que webmasters profesionales y aficionados utilizan para apoyarse al momento de darle forma al sitio web que administran. Dada la versatilidad de estas herramientas, también existe la posibilidad de agregarles funciones adicionales mediante plugins accesorios, tales como los dos citados en este artículo.

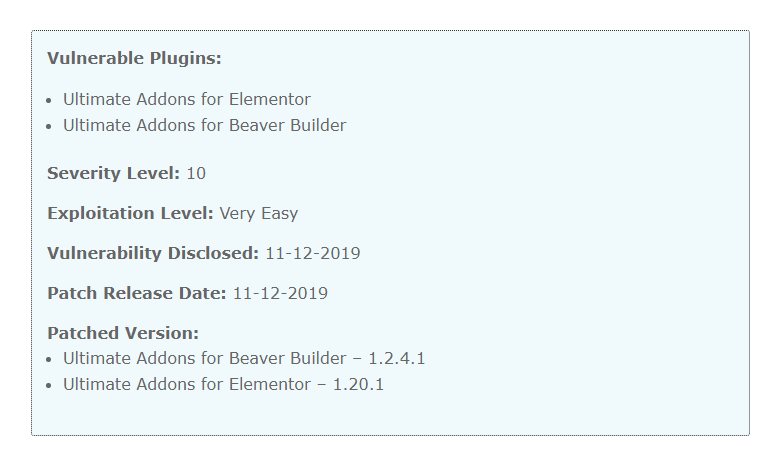

Investigadores de seguridad de MalCare, firma de seguridad digital de India, han publicado un informe en el que dan cuenta de una vulnerabilidad de omisión de autenticación crítica, de fácil explotación en ambos complementos premium de Ultimate Addons para WordPress. Esto podría permitir a atacantes remotos obtener acceso con privilegios administrativos a los sitios sin requerir siquiera una contraseña.

Por lo mismo, el alcance de esta peligrosa vulnerabilidad podría no ser menor. Ambos plugins, creados por Brainstorm Force, cuentan con cientos de miles de usuarios. Si bien, ya fue subsanada mediante una actualización, aquellos sitios que cuenten con el plugin aún no actualizado continúan expuestos a lo señalado en este informe.

Ante este panorama, se recomienda la actualización inmediata del plugin, el cual corrigió esta falla en una actualización lanzada el 11 de diciembre de 2019. Para Ultimate Addons for Beaver Builder, la versión segura es la 1.2.4.1, mientras que para Ultimate Addons for Elementor, la versión segura es la 1.20.1.

Tal como nos recuerdan en el reporte de MalCare, si un cibercriminal obtiene acceso de administrador a un sitio, es incierto el uso que pueda darle. Existe una larga lista de hacks comunes de sitios de WordPress que podrían ejecutar, como robar datos, redirigir a los visitantes a sitios de spam, vender productos ilegales y falsificados, usar su sitio para lanzar ataques más grandes a otros sitios, entre un largo etcétera, por nombrar sólo algunos ejemplos.

Para explotar esta vulnerabilidad, el atacante debe usar la identificación de correo electrónico de un usuario del sitio con privilegios de administrador. En la mayoría de los casos, esta información se puede obtener sin mayor dificultad.

A pesar de que la actualización de seguridad se lanzó a sólo 7 horas de la emisión del reporte por parte de MalCare, se requiere de la instalación manual por parte de algún administrador de cada sitio para obtenerla. Durante los 2 días posteriores al descubrimiento de esta “puerta trasera”, numerosos reportes dieron cuenta de la gravedad del asunto.

En conversaciones con The Hacker News, la compañía de seguridad WebARX confirmó que atacantes están abusando de esta falla para instalar un plugin falso de estadísticas de SEO, tras cargar un archivo de nombre tmp.zip en el servidor que aloja al WordPress fijado como objetivo, el cual finalmente deja caer un archivo llamado wp-xmlrpc.php al directorio raíz del sitio vulnerable, el cual termina de abrir el acceso al sitio.

Si utilizas estos plugins o conoces a alguien que los use, te recomendamos dedicarle atención a este caso, tomar las medidas de seguridad correspondientes y así evitar cualquier eventual dolor de cabeza.

Puedes revisar el informe original en el sitio web de MalCare.