Hoy os voy a contar una historia que parece sacada de una novela de espionaje, pero que, lamentablemente, es muy real y afecta directamente al mundo del software de código abierto.

Se trata de un descubrimiento alarmante que ha sacudido los cimientos de la comunidad de software libre: la inserción intencionada de un backdoor en XZ Utils, una herramienta de compresión de datos esencial presente en casi todas las instalaciones de Linux y sistemas operativos similares a Unix.

Descubrimiento del Backdoor

La historia comienza con un desarrollador de Microsoft, quien, al enfrentarse a problemas de rendimiento en un sistema Debian, descubrió algo que nadie esperaba: una puerta trasera oculta dentro de XZ Utils. Esta herramienta, fundamental para la compresión de datos sin pérdida, se había visto comprometida de una manera extremadamente sofisticada.

Para aquellos que no estén familiarizados, XZ Utils es una utilidad de compresión de datos que encontramos en prácticamente todos los sistemas operativos basados en Unix. Su uso es crítico para una variedad de operaciones, desde la instalación de software hasta la compresión de archivos.

El backdoor encontrado altera las operaciones de compresión y descompresión relacionadas con SSH, permitiendo la ejecución de código malicioso con privilegios de root. Esto significa que alguien con una clave de cifrado específica podría tomar el control completo de un sistema afectado, una posibilidad aterradora.

Origen y desarrollo

Este backdoor no fue el resultado de un hackeo impulsivo. Parece ser el fruto de años de planificación detallada, involucrando a personas que, bajo identidades falsas, influyeron en el proyecto XZ Utils. Desde cambios sospechosos en otros proyectos de código abierto hasta presiones para acelerar actualizaciones, este esfuerzo coordinado casi logra su objetivo de comprometer las distribuciones de Linux más utilizadas.

El análisis de esta infiltración revela un método de ataque refinado y altamente técnico, diseñado para pasar desapercibido hasta el último momento. La capacidad de ejecutar comandos maliciosos a través de una conexión SSH, junto con técnicas para ocultar la presencia del backdoor, pone de manifiesto la complejidad y la audacia de esta amenaza.

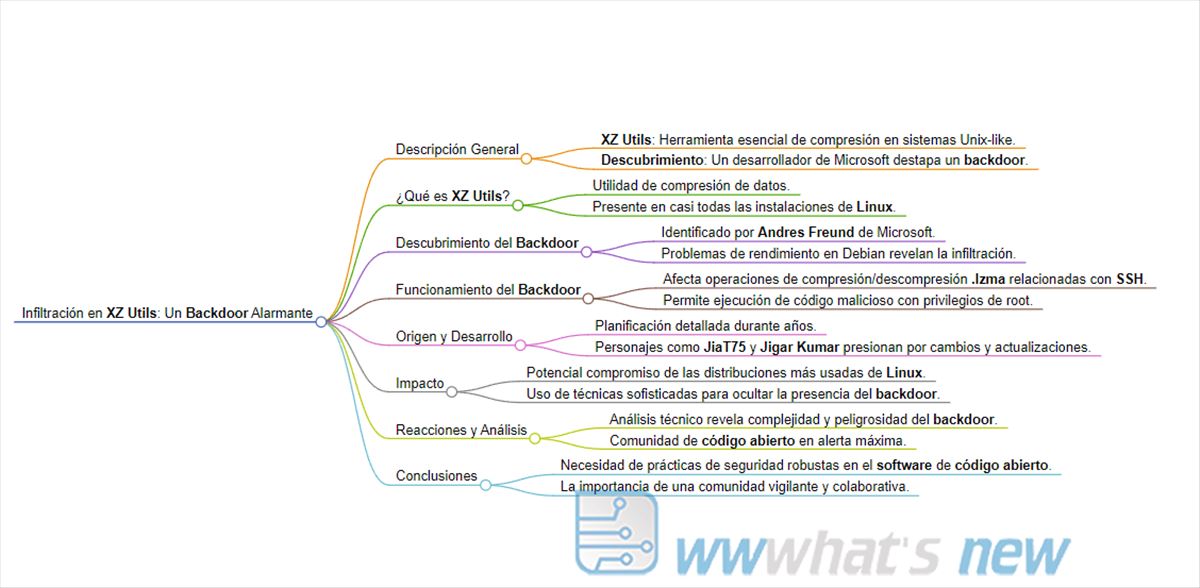

Un mapa mental para entender el tema

Este tipo de amenazas subraya la importancia de una vigilancia constante y de prácticas de seguridad robustas en el desarrollo y mantenimiento de software de código abierto. La comunidad global debe trabajar unida para detectar y neutralizar vulnerabilidades, protegiendo así la integridad y la confianza en las herramientas que tantos valoramos y dependemos.

En el mundo del software, la seguridad nunca puede darse por sentada. Requiere un compromiso constante, análisis profundos y, sobre todo, una comunidad vigilante y colaborativa. A veces pensamos que por el hecho de que algo sea de código abierto, es seguro. Esta noticia muestra que no es así.