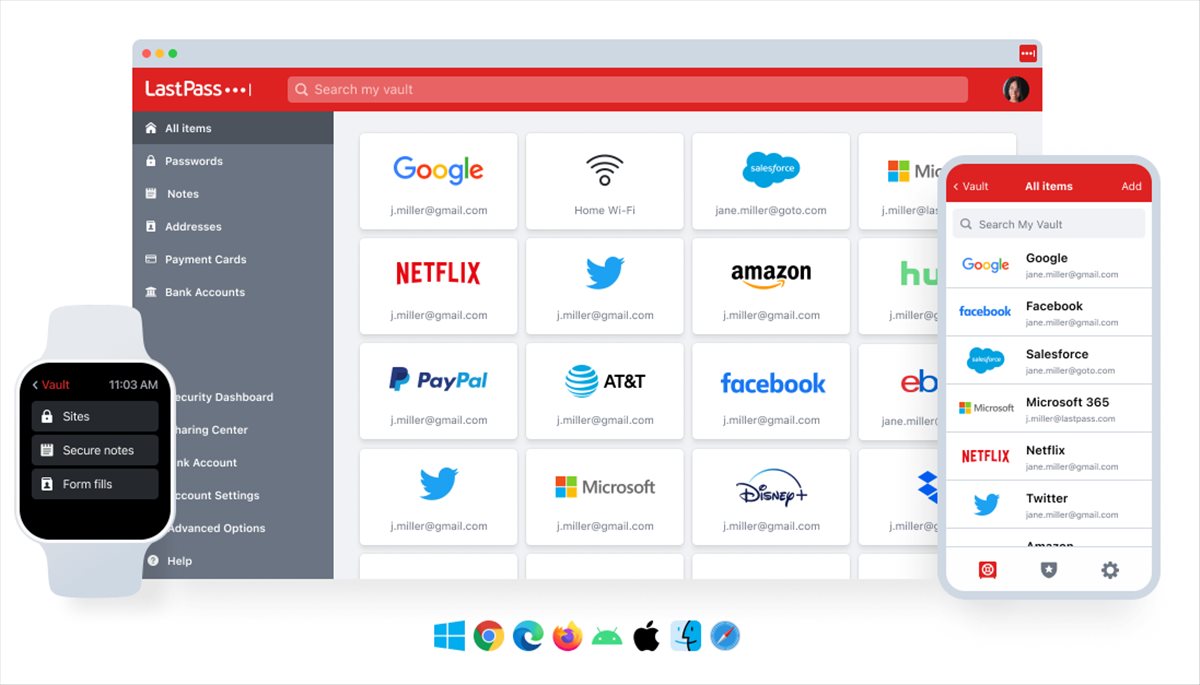

Las contraseñas son una de las piezas de información más importantes que protegen tu privacidad y seguridad en línea. A menudo, se recomienda usar contraseñas únicas y complejas para cada cuenta en línea. Sin embargo, recordar todas esas contraseñas es difícil. Aquí es donde entran en juego los gestores de contraseñas, como LastPass, gestor que fue hackeado recientemente, y que ya ha dado instrucciones sobre lo que debemos hacer para evitar problemas.

En esta guía, vamos a discutir cómo asegurar tu bóveda de LastPass contra posibles ataques de fuerza bruta. Esta guía está dividida en cuatro temas principales: Tu contraseña maestra, Iteraciones de hash para la contraseña maestra, Evaluación de la salud de tus contraseñas, Autenticación multifactor (MFA) para tu bóveda.

Tu contraseña maestra

Lo primero y más importante es crear una contraseña maestra fuerte y única que tenga al menos 12 caracteres, pero idealmente de 16 a 20. LastPass utiliza la contraseña maestra y el nombre de usuario para crear una clave de cifrado única que evita la exposición de datos sensibles. Cuanto más larga y compleja sea la contraseña maestra, más fuerte será la clave de cifrado. Sin la clave de cifrado, nadie, incluyendo LastPass o los actores malintencionados, tiene acceso a datos no cifrados en la bóveda de un usuario.

Recomendamos seguir las siguientes mejores prácticas para crear tu contraseña maestra:

- Usa un mínimo de 12 caracteres, pero es mejor que sea más larga.

- Usa al menos una letra mayúscula, una letra minúscula, un número y un símbolo.

- Asegúrate de que sea única (no la uses en ninguna otra parte).

- No uses información personal.

- Para maximizar tu seguridad, utiliza una contraseña maestra generada al azar.

Iteraciones de hash para la contraseña maestra

LastPass utiliza la función de derivación de clave basada en contraseña (PBKDF2), que dificulta que alguien adivine tu contraseña de cuenta mediante un ataque de fuerza bruta. Cada ronda de hashing PBKDF2 convierte tu entrada original, la contraseña maestra, en una clave de cifrado única utilizando hashing. Este tipo de hashing no se puede revertir. Cuantas más iteraciones de PBKDF2 apliques, más segura será la clave de cifrado y más difícil será adivinarla.

Recomendamos revisar y aumentar tus ajustes de iteración de contraseña maestra. En enero de 2023, OWASP actualizó su número recomendado de iteraciones de PBKDF2 a 600.000. Como respuesta, estamos aumentando nuestro recuento mínimo de iteraciones predeterminado a 600.000. Cambia tu valor de iteración a 600.000 en la configuración de tu cuenta, como se documenta en este artículo de soporte.

Evaluación de la salud de tus contraseñas

Es importante tener contraseñas fuertes y únicas en tu bóveda. Idealmente, las contraseñas tienen al menos 12 caracteres de longitud y contienen letras mayúsculas y minúsculas, números, símbolos y caracteres especiales. Es recomendable utilizar un generador de contraseñas aleatorias para asegurarse de que no se utilicen contraseñas predecibles o fáciles de adivinar.

LastPass ofrece un panel de seguridad que muestra tu puntaje de seguridad y alertas de monitoreo de la dark web. Revisar tus contraseñas y actualizarlas es una buena práctica para mejorar la higiene de tus contraseñas.

Autenticación multifactor (MFA) para tu bóveda

La autenticación multifactor (MFA) es una capa adicional de seguridad que puedes activar dentro de LastPass. Agrega un segundo paso antes de que puedas acceder a tu cuenta, lo que ayuda a protegerla de keyloggers y otras amenazas.

Recomendamos habilitar MFA para tu bóveda de LastPass y, si ya lo has habilitado, regenerar tus secretos compartidos de MFA.