Microsoft ya tiene bajo control más de 50 dominios que un grupo de hackers de Corea del Norte estaban utilizando para comprometer cuentas individuales en los EE. UU., Japón y Corea.

Se trataba de una red integral de ataques cibernéticos originarios de Corea del Norte. En este caso era un grupo de piratería denominado Thallium, y una orden judicial permitió a la compañía tomar el control de 50 dominios que se han relacionado con la ciberactividad maliciosa.

Thallium ha estado utilizando una técnica llamada spear phishing, robando información confidencial de varias víctimas, incluidos empleados del gobierno y personas que trabajan en temas de proliferación nuclear.

La técnica involucra correos electrónicos diseñados para engañar a las víctimas para que hagan clic en enlaces maliciosos desde los cuales se roban sus datos de inicio de sesión. Las víctimas se encontraban principalmente en Estados Unidos, Japón o Corea del Sur.

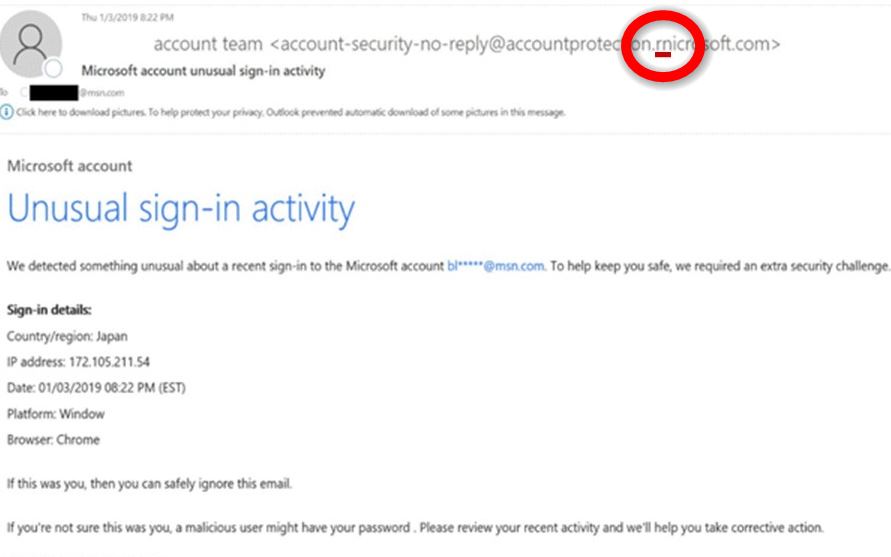

Se obtenían datos de las personas objetivo en las redes sociales, creando así un correo electrónico personalizado de phishing de manera que otorgue credibilidad al contenido. El texto del email está diseñado para parecer legítimo, pero una revisión más detallada muestra que Thallium ha engañado al remitente combinando las letras» r «y» n «para que aparezcan como la primera letra «m» en «microsoft.com».

Este ha sido el cuarto grupo que usa esta táctica para atacar a víctimas específicas que Microsoft ha interrumpido. Las interrupciones anteriores se enfocaron en Barium, que opera desde China, Strontium, que opera desde Rusia y Phosphorus, que opera desde Irán. De esta forma ya se han eliminado cientos de dominios.

Obtener datos en redes sociales para poder engañar mejor, una técnica usada por el lado oscuro y que solo tiene una solución: proteger mejor nuestros datos y no mostrar toda nuestra información de forma pública, así como controlar bien a los amigos en redes, no hacer «sí» a cualquier intento de contacto.