La seguridad de los datos en el entorno empresarial es probablemente uno de los aspectos más cruciales y debatidos hoy en día. Todos hemos escuchado la historia de un amigo de un amigo cuyo negocio sufrió un ataque de ransomware o alguna fuga de datos. Pero, ¿qué significa realmente proteger nuestros datos de esos villanos ocultos en el ciberespacio? Durante el Synology Solution Day 2024, Tomás Saiz, responsable de Synology Iberia, nos abre una ventana al mundo de la gestión de datos segura y eficiente. Aquí va una charla amena sobre cómo proteger aquello que más valoramos.

El arte de las capas invisibles

Imagina que tus datos son como un castillo lleno de tesoros. No quieres que cualquiera entre, ¿verdad? Te gustaría tener murallas fuertes y un par de dragones protegiendo la entrada. Pues bien, en el mundo digital, esos dragones son las estrategias de seguridad que podemos implementar. Lo primero de lo que habló Tomás Saiz fue el uso de capas de protección, pero no pensemos en ladrillo y cemento. Son capas lógicas. Imagina un IT bien estructurado, con seguridad que no se puede ver, pero que está ahí, presente, ofreciendo una gestión centralizada y las ideas del intuitivo modelo de Zero Trust. ¿Te preguntas qué es Zero Trust? Es como si, incluso dentro del castillo, cada habitante necesita identificarse constantemente. ¿Pero es esto realmente necesario? En un mundo donde los ataques son tan comunes, parece que sí.

Aplicaciones y dispositivos: los nuevos Troyanos

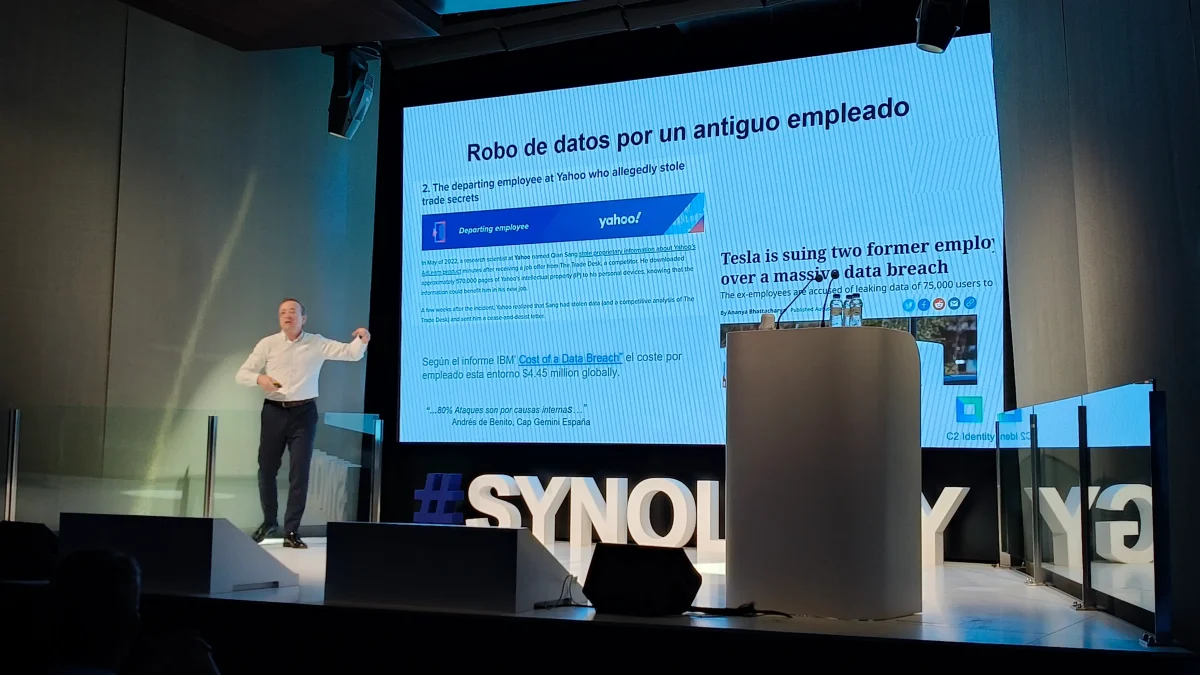

¿Te has dado cuenta de que muchas veces los problemas no están solo en la infraestructura? Las aplicaciones y dispositivos actúan como pequeños caballos de Troya, esperando para abrir las puertas desde adentro. Tomás lo describió muy bien: son vectores de ataque. Ahora, podrías pensar, «pero ¿no es suficiente tener un buen antivirus?». La respuesta rápida es que no. Hasta la aplicación más inofensiva puede ser un riesgo si no está bien gestionada. La gestión de acceso se convierte en el nuevo grial. Por ejemplo, solo permitir el acceso a usuarios identificados correctamente y asegurarse de que saben lo que están haciendo. Es una danza compleja pero necesaria y manejar varias cuentas y dispositivos puede parecer un caos. ¿Te has planteado alguna vez cuántas veces has hecho clic en «recordar este dispositivo»? En WWWhatsnew.com, hemos explorado cómo herramientas de gestión de usuarios pueden simplificar esto y asegurar de una manera efectiva.

El juego sucio de los dispositivos

Hablemos de aparatos. Tu portátil, tu smartphone, incluso tal vez esa nevera inteligente que compraste en una oferta. Todos son puertas de acceso potenciales. Tomás mencionó ejemplos prácticos: dispositivos robados, pérdidas y, por supuesto, el desastre absoluto si un niño decide repentinamente hacer de las suyas. La seguridad del dispositivo no se trata solo de tener una contraseña segura, sino también de confirmar que los sistemas operativos están siempre actualizados y con las configuraciones de firewall correctamente puestas. Puede ser un dolor de cabeza, claro, pero pensar en las consecuencias de no hacerlo puede ser suficiente motivación.

Finalmente, ¿qué se puede hacer? Simple: gestión eficiente de usuarios. Para Tomás, es crucial tener un sistema singular de gestión, olvidarse de las múltiples contraseñas y los múltiples puntos de acceso. Es un enfoque que centraliza todo y permite controlar todo desde un solo lugar.

En tiempos donde la tecnología y los ciberataques evolucionan a la velocidad del relámpago, proteger los datos ya no es opcional. En WWWhatsnew.com, sabemos que estar al tanto de las herramientas y las prácticas recomendadas es esencial para cualquier negocio que se tome en serio el futuro digital.