Investigadores de la empresa noruega de seguridad Promon han encontrado pruebas de una peligrosa vulnerabilidad de Android, denominada StrandHogg, la cual no ha podido ser subsanada aún.

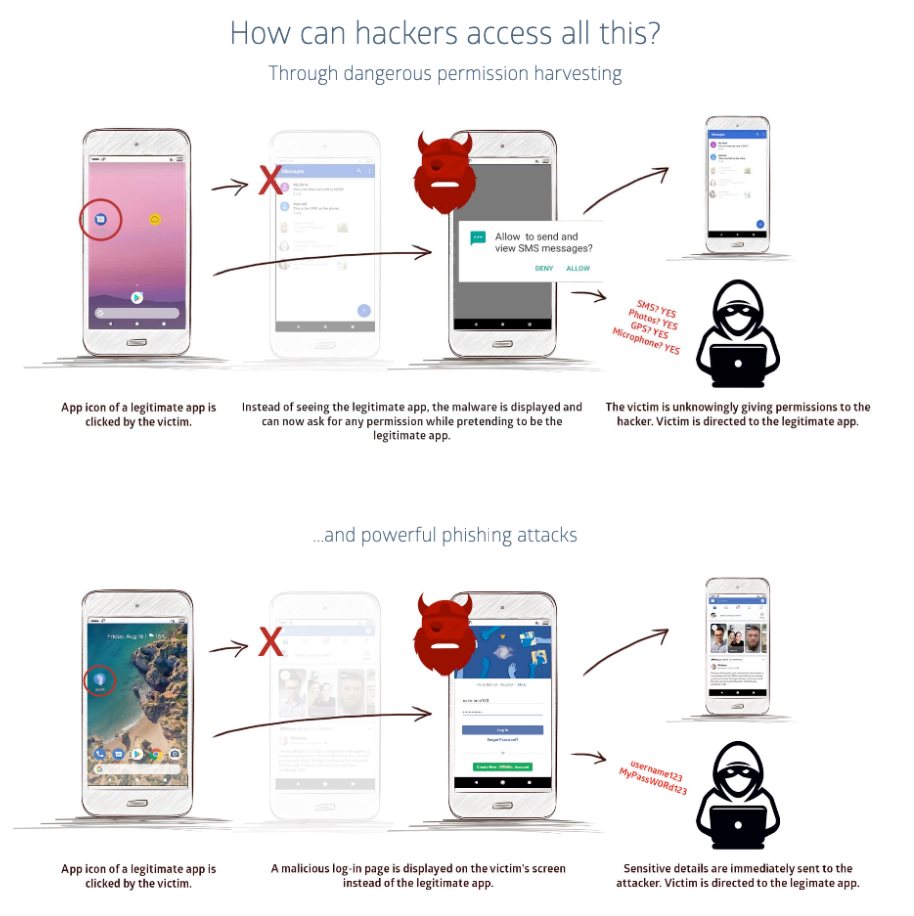

Esta debilidad del sistema, radicada en la función multitarea de Android, permite que aplicaciones legítimas sean suplantadas por malware, de forma tal que en muchos casos tal intervención pueda pasar desapercibida.

El impacto de StrandHogg no es menor: afecta a las versiones de Android desde la 6 hasta la 10. Además, actualmente ya existe malware que se vale de esta vulnerabilidad para operar, la cual puede activarse sin la necesidad de permisos root.

Respecto a las aplicaciones comprometidas, datos aportados por Lookout, socios de Promon, señalan que hasta el momento hay identificadas 36 aplicaciones con código malicioso que explotan esta susceptibilidad de Android y otras 500 apps populares podrían estar en riesgo frente a este escenario.

Una vez que un hacker toma el control de un dispositivo Android mediante StrandHogg, puede hacer lo siguiente:

- Escuchar al usuario a través del micrófono

- Tomar fotos a través de la cámara

- Leer y enviar mensajes SMS

- Acceder a registros telefónicos

- Hacer y/o grabar conversaciones telefónicas

- Robar contraseñas mediante falsos formularios de inicio de sesión (phishing)

- Obtener acceso a todas las fotos y archivos privados almacenados en el dispositivo

- Rastrear información de ubicación y GPS

- Acceder a la lista de contactos

Para ilustrar el alcance de StrandHogg, desde Promon prepararon este video en el que además de graficar su envergadura, lograron patentar que en muchos casos su presencia podría pasar casi desapercibida:

Lo complicado tras este descubrimiento, es que de momento no es fácil detectar si alguno de nuestros dispositivos se encuentra hoy expuesto a algún malware que se valga de la vulnerabilidad aquí descrita. Sin embargo, se recomienda encender las alertas si se observan reacciones inusuales, tales como:

- Si una aplicación o servicio en el que ya hayas iniciado sesión, solicita hacerlo nuevamente

- Si repentinamente aparecen ventanas de solicitudes de permisos que no contengan el nombre de una aplicación

- Si una aplicación solicita permisos que no le correspondan. Por ejemplo, que una calculadora solicite acceso a tu GPS.

- Errores tipográficos, anomalías en la interfaz y botones sin función dentro de una app.

Ante esto, usuarios con conocimientos más avanzados, pueden monitorear los procesos en ejecución mediante una línea de comandos, con el fin de detectar anomalías.

Para usuarios comunes, cerrar las aplicaciones recientes puede ser efectivo; pero ante lo complejo de este escenario, esta acción no elimina por completo la posibilidad de que el ataque se reitere.

Las muestras de malware analizadas por la compañía noruega de seguridad no provenían directamente de Google Play. Estas se obtuvieron mediante “dropper apps”, aplicaciones que se instalan discretamente y que en la mayoría de los casos, como este, contienen código malicioso. Recordemos que hace algunos meses el caso de CamScanner y el dropper presente en su publicidad demostró que mediante este método se puede infiltrar malware en aplicaciones de la Play Store, pasando desapercibido para Google y su suite de seguridad Play Protect.

El descubrimiento de esta vulnerabilidad fue reportado a Google tras su descubrimiento por parte de Promon. Finalizados los 90 días de plazo que solicitan para tratar este tipo de casos, recién se divulgaron todos los antecedentes recabados.

De momento, StrandHogg no cuenta con un parche oficial para subsanar esta debilidad en cualquiera de las versiones afectadas de Android. Sin embargo, Google ya removió de su tienda las aplicaciones afectadas.