Si no usáis un programa como Lastpass, 1password o semejante, seguramente acabaréis usando la misma contraseña en varios sitios web, algo extremadamente peligroso, porque si alguien roba los datos de acceso de una web, ya tiene los datos de todas.

Existen muchos trucos que podemos usar para generar contraseñas únicas y fáciles de memorizar, y hoy vamos a compartir uno que puede ser útil, recomendado incluso por los profesionales de Kapersky Lab: Continúa leyendo «Para generar contraseñas únicas y fáciles de memorizar»

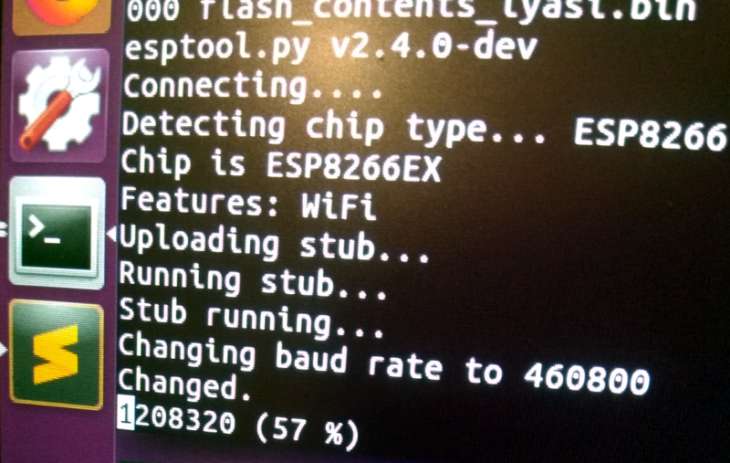

Una vulnerabilidad en el firmware de chips WiFi, podría dejar expuestos a 6.200 millones de dispositivos.

Una vulnerabilidad en el firmware de chips WiFi, podría dejar expuestos a 6.200 millones de dispositivos.