Últimamente se está oyendo hablar mucho sobre las tácticas de los Correos Electrónicos Corporativos Comprometidos, o BEC (Business Email Compromise), un fraude que, según indican en Trendmicro, ya ha causado pérdidas de por lo menos 3.100 millones de dólares en más de 22.000 empresas de todo el mundo.

Hablamos de un problema que puede generar una pérdida de 140.000 dólares en media por estafa en cada caso, un ataque que ha crecido en más de 1.300% desde enero de 2015 hasta ahora.

¿Cómo funcionan las tácticas de BEC?

Se trata de una estafa que usa el correo electrónico para engañar a los empleados de una empresa, quienes acaban realizando transferencias de mucho dinero a cuentas controladas por el criminal.

Existen varias versiones del fraude BEC, pero en todos ellos hay un ingrediente común: el hacker invade la cuenta de un ejecutivo de la empresa (presidente, CEO, director…) y desde allí solicita a un empleado para que se haga una transferencia urgente a un proveedor, o bien se realizan facturas falsas enviadas desde dicha cuenta de email.

Generalmente las víctimas son empresas que trabajan con socios extranjeros, compañías que suelen pagar con transferencias electrónicas. Hablamos de un timo que ya ha tenido otros nombres, como Man-in-the-Email, por ejemplo.

Entre las versiones existentes tenemos la de la factura falsa, donde desde el email invadido se envían notificaciones a los clientes para cambiar la cuenta bancaria de destino, y la del fraude del CEO, donde se envía un email al responsable de las administración para que se realice una transferencia a una cuenta nueva.

¿Qué herramientas se usan en BEC?

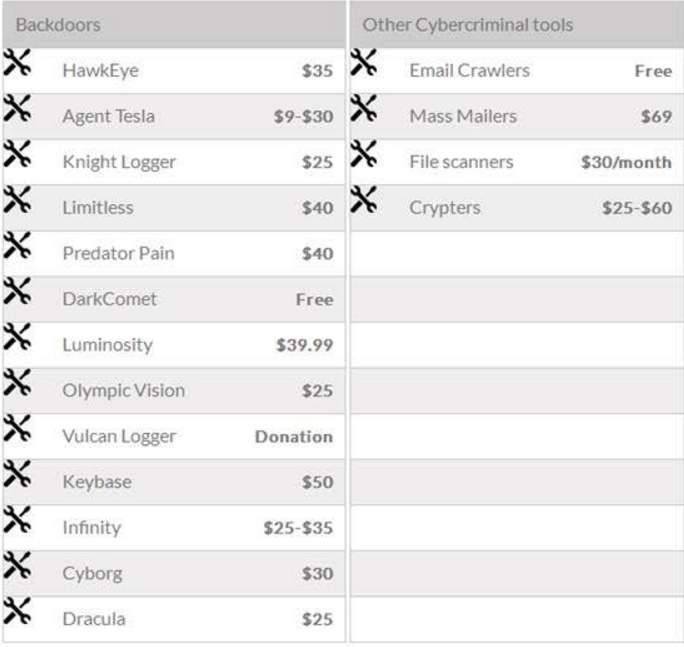

Para realizar este tipo de actividad se usa malware que puede comprarse por tan solo 50 dólares, aunque también se han dado casos de uso de malware que puede encontrarse de forma gratuita, la mayoría de ellos keyloggers, capaces de enviar la información que escribimos desde el teclado a una cuenta controlada por los criminales.

En 2014 se dieron casos en los que todo empezó con un email que contenía un keylogger, una técnica usada también por cibercriminales nigerianos en junio de 2015, quienes usaron HawkEye. En marzo de 2016 se usó otro keylogger llamado Olympic Vision para atacar a 18 compañías en Estados Unidos, Oriente Medio y Asia.

En la tabla inferior es posible ver la lista de herramientas más usadas en este tipo de fraude.

¿Cómo podemos protegernos?

Para protegerse de este tipo de ataque es necesario que en las empresas se realicen cursos o charlas sobre este tipo de actividad, para que se preste especial atención a los emails que solicitan cambios relacionados con el destino de facturas o cuentas bancarias. Es importante también realizar un sistema de aprobación en dos pasos, para que los cambios no puedan ser realizados únicamente por una persona.

Al tratarse de un error humano, de una transferencia hecha de forma manual, es mucho más difícil detectarse con aplicaciones o antivirus, aunque aumentar la seguridad en el acceso del correo electrónico siempre es una buena idea.